Securización del servicio DHCP en red local

En esta ocasión vamos a securizar el DHCP en un entorno de red local el cual crearemos y configuraremos paso a paso. Si alguien conecta un servidor DHCP a la red, puede causar problemas de DoS o perpetrar un ataque MITM. Esto se puede mitigar mediante un tipo de configuración de vigilancia DHCP, llamada DHCP snooping.

A continuación, se presenta un tutorial donde podremos observar como un atacante puede interceptar la conexión entre los dispositivos de la red al conectar un servidor DHCP a dicha red, posteriormente configuraremos la vigilancia DHCP o DHCP snooping para evitar esta intrusión ilegítima.

Setup inicial

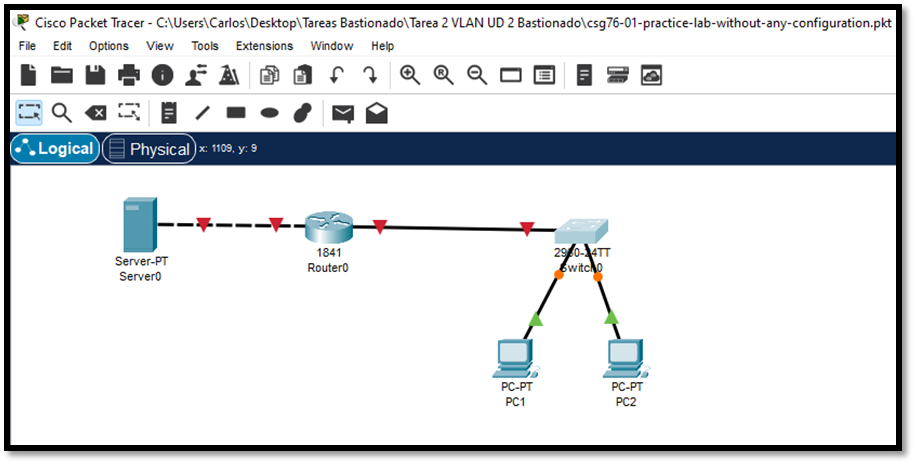

Para construir el laboratorio y realizar el laboratorio voy a utilizar Cisco Packet Tracer, por su facilidad y fácil visualización de la red y sus dispositivos, al usar esta herramienta los dispositivos utilizados serán Cisco, sin embargo, este tipo de configuración DHCP se encuentra presente en diferentes modelos de routers y dispositivos, como TpLink, Mikrotik, etc….

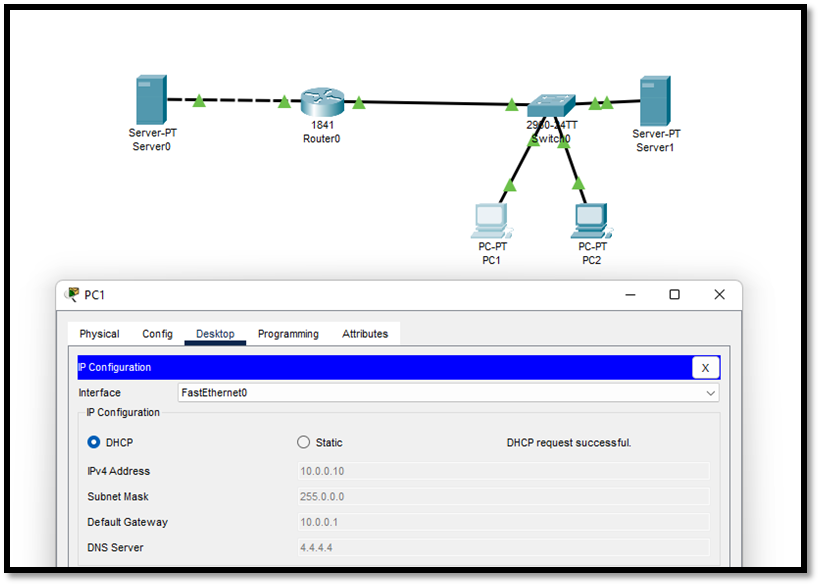

Para la construcción del laboratorio se presenta un escenario dónde tenemos un servidor legítimo, el cual configuraremos como DHCP, este será el legítimo, y se encontrará conectado a un router, y este router a su vez a un switch, al cual se conectan dos ordenadores.

Prueba inicial

Lo primero que voy a hacer es configurar cada uno de los elementos y comprobar que en efecto se asignan direcciones correctamente.

Resumen de configuración inicial

Se configura este laboratorio como se describe a continuación:

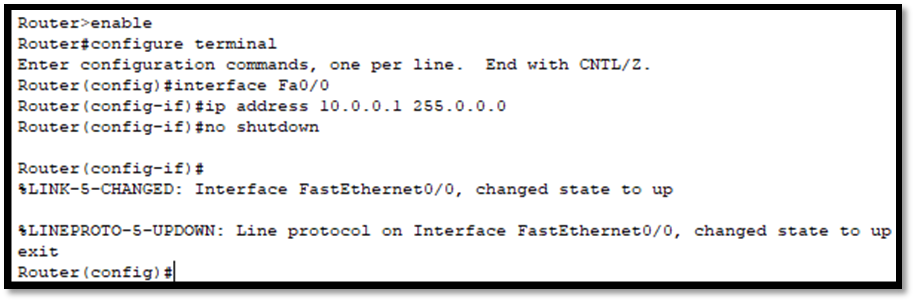

- Asignar la dirección IP 10.0.0.1/8 a la interfaz Fa0/0 del router.

- Configurar la interfaz Fa0/0 del router para reenviar todas las solicitudes DHCP al Server.

- Asignar la dirección IP 20.0.0.1/8 a la interfaz Fa0/1 del Router0.

- Asignar la dirección IP 20.0.0.10/8 al Server0.

- Configurar una piscina DHCP para la red local conectada al Switch0.

- Configurar PCs de la red local como clientes de DHCP.

Configuración del router

Se configura el router accediendo al símbolo del sistema CLI y ejecutando algunos comandos, como se puede observar en la siguiente captura.

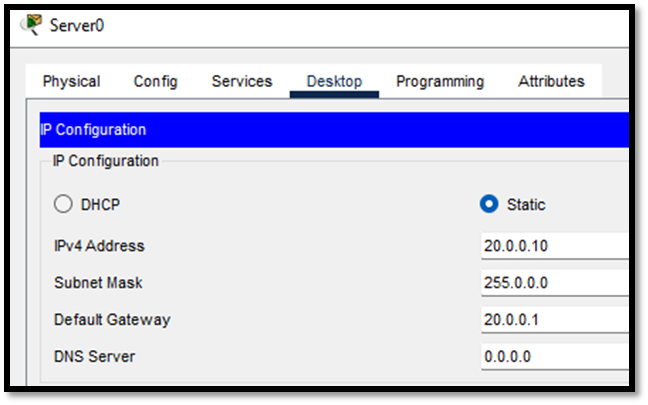

Asignando IP estática al servidor

Para asignar una dirección IP estática al Servidor0, hacer clic en Servidor0 y posteriormente en la opción de configuración de IP del menú Escritorio. En la opción de configuración de IP, seleccionar la opción Estática y establecer la configuración estática.

Le hemos asignado la dirección IP estática 20.0.0.10 al server.

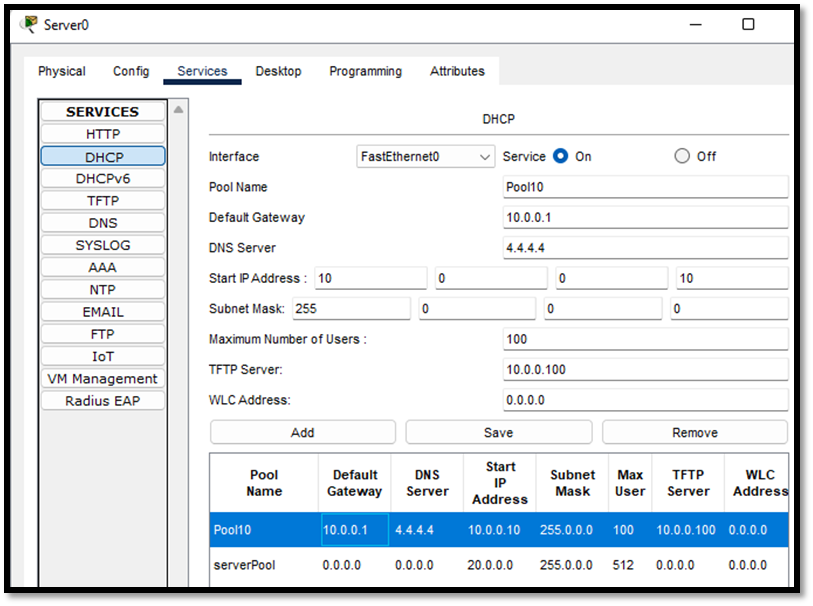

Habilitando servicio DHCP y añadiendo grupo DCHP en el servidor

Hacer clic en el icono del menú Servicios y haga clic en el Servicio DHCP en el panel izquierdo y seleccionar la opción activado en el panel derecho. Establecer el valor en las Opciones del grupo DHCP y hacer clic en el botón Agregar.

Le hemos asignado de nombre de grupo ‘Pool10’, como puerta de enlace la IP ’10.0.0.1’, servidor DNS con dirección ‘4.4.4.4’. Las demás configuraciones se pueden observar en la imagen anterior.

Configurando clientes DHCP

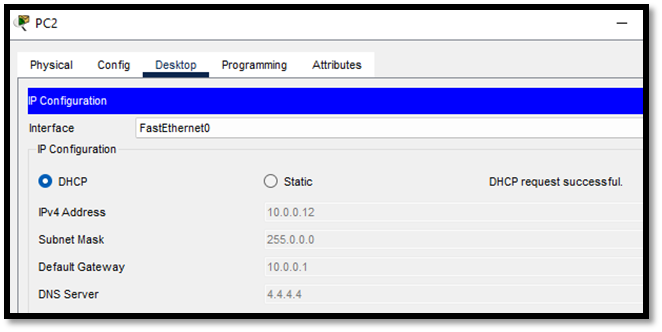

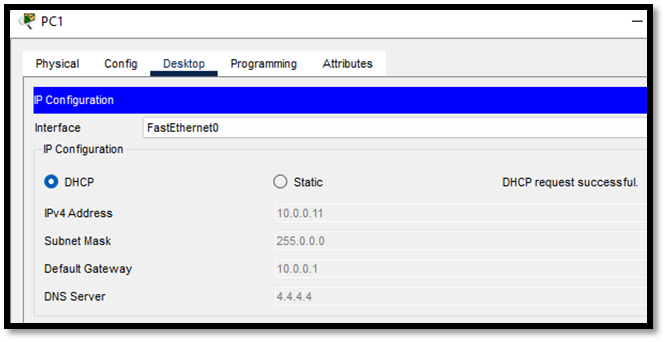

Para configurar las PC como clientes DHCP, hacer clic en la PC y posteriormente en la opción de configuración IP en el elemento del menú Escritorio y seleccionar la opción DHCP.

Verificación del correcto funcionamiento del servidor DHCP

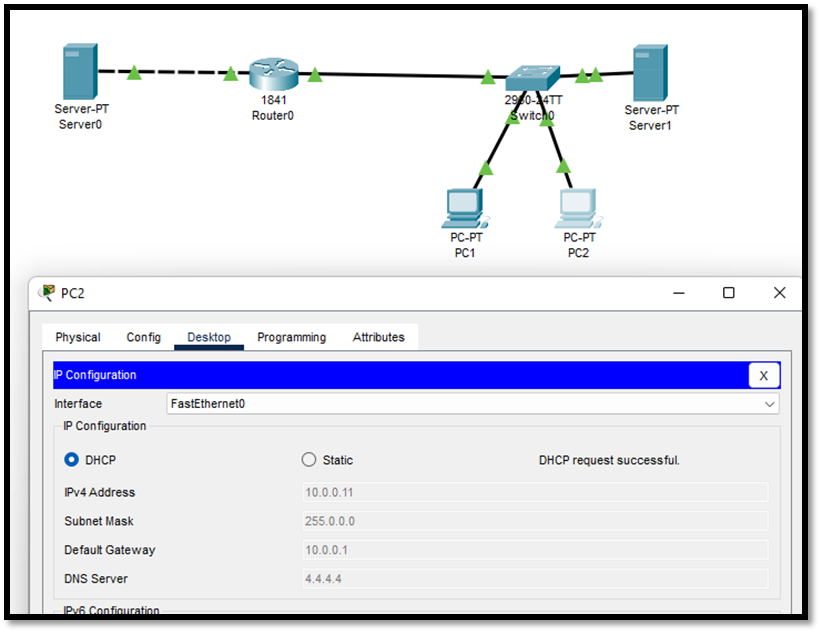

Se confirma el correcto funcionamiento del servidor DHCP al observar como los dos pc obtienen una dirección IP dentro del rango DHCP Pool, establecido previamente en el servidor, como se puede observar en las capturas.

Rogue DHCP

Una vez comprobado que tenemos el laboratorio funcionando correctamente, añadimos un servidor DHCP ilegítimo. Tendremos en cuenta que:

- Configuramos el rogue DHCP con el mismo pool de direcciones que el legítimo salvo la puerta de enlace ¿a quién apunta?

- Comprobamos quién da ahora las direcciones fijándonos en la puerta de enlace.

Configuración estática del servidor atacante

Configuración DHCP Pool del servidor atacante

He configurado el grupo DHCP de la misma forma que configuré el grupo DHCP del servidor legítimo, es decir, replicando la misma configuración de red, excepto su dirección de puerta de enlace, donde he puesto la dirección 10.0.0.150, la cual apunta a la dirección IP estática configurada previamente en el mismo servidor atacante que me encuentro configurando.

No obstante, también se debe cambiar la configuración del Gateway del servidor atacante del DHCP que viene por defecto en el serverPool, ya que router no permite eliminar esta configuración por defecto, así que lo cambiaré para que su puerta de enlace apunte a la dirección IP establecida en mi router: 10.0.0.150.

IMPORTANTE ESTE ÚLTIMO PASO, SI NO, LA CONFIGURACIÓN DEL DHCP ATACANTE SERÁ ERRÓNEA.

Verificando el funcionamiento del servidor DHCP atacante:

Se puede comprobar el correcto funcionamiento del servidor DHCP atacante al observar las nuevas direcciones IP que han obtenido PC1 y PC2, ya que antes, al verificar el funcionamiento del servidor DHCP legítimo se pudo comprobar que a PC1 se le asigno la IP: 10.0.0.11 y al PC2 se le asigno la IP: 10.0.0.12, direcciones distintas a las que se observan en las capturas anteriores, las cuales han sido asignadas por el servidor DHCP ilegítimo que se ha interpuesto en medio de la red. Pero sobre todo se confirma el correcto funcionamiento por la puerta de enlace, donde antes era 10.0.0.1 y ahora pasa a ser la 10.0.0.150 en los dos PC.

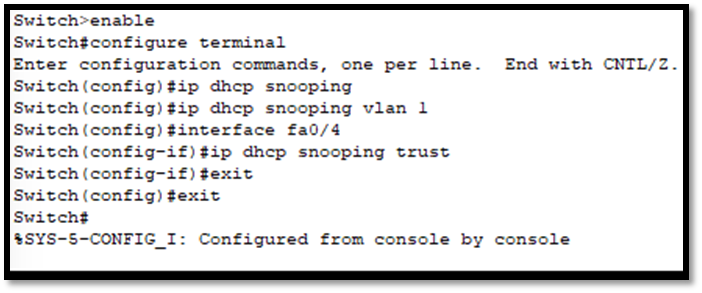

Configuración de DHCP snooping

Ahora, procedamos a proteger el sistema mediante la configuración de las características de DHCP snooping de los switches, que nos permite declarar puertos verificados por los que pueden aparecer peticiones de respuesta a DHCP.

Como mejora, se propone configurar el DHCP en una VLAN diferente a la VLAN por defecto.

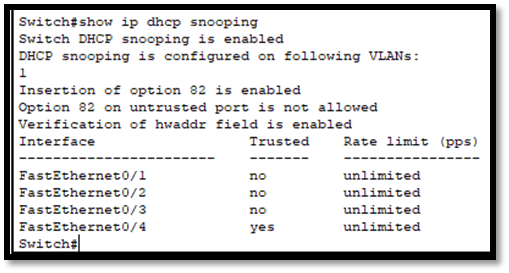

Habilitar vigilancia DHCP

- Habilitar la característica DHCP Snooping, la cual se encuentra deshabilitada por defecto en los routers Cisco:

- ip dhcp snooping

- Especificar en que VLAN se quiere aplicar esta configuración, ya que, DHCP Snooping trabaja por VLANS:

- ip dhcp snooping vlan1

- Configurar un puerto en la VLAN seleccionada el cual será confiable, es decir, el servidor DHCP confiará en dicho puerto para aceptar peticiones DHCP del servidor, ya que, por defecto todos los puertos de la VLAN seleccionada no son confiables a menos que esto se haya configurado:

- Interface fa0/4

- Ip dhcp snooping trust

Verificación del funcionamiento DHCP Snoopìng

Se confirma el correcto funcionamiento del DHCP snooping mediante las direcciones IP que obtienen los distintos PC 1 y 2, las cuales vuelven a ser distintas a las que obtenían cuando el servidor atacante se interpuso en medio de mi red local, por lo tanto, la configuración snooping DHCP creada en el switch funciona correctamente.

De nuevo se vuelve a confirmar el cambio de puerta de enlace de la dirección IP 10.0.0.150 que fueron asignadas a los PC por el servidor DHCP atacante, a la dirección IP 10.0.0.1, donde se encontraban anteriormente.

Observando la configuración DHCP Snooping

Para ver la configuración y estado de la configuración del DHCP snooping: ip dhcp snooping.

Establecer límite de velocidad DHCP

De forma predeterminada, la vigilancia DHCP no limita la cantidad de paquetes DHCP que una interfaz puede recibir. Dado que las interfaces que no son de confianza se conectan a clientes DHCP, para mejorar la seguridad puede limitar la cantidad de paquetes DHCP en estas interfaces.

El límite de velocidad recomendado para cada puerto que no es de confianza es de 15 paquetes por segundo. Generalmente, el límite de velocidad se aplica a interfaces que no son de confianza. Pero si es necesario, también se puede configurar en una interfaz confiable.

Para configurar el límite de velocidad del DHCP snooping en una interfaz se utiliza el comando: ip dhcp snooping limit rate [nº] (en el modo configuración de la interfaz)

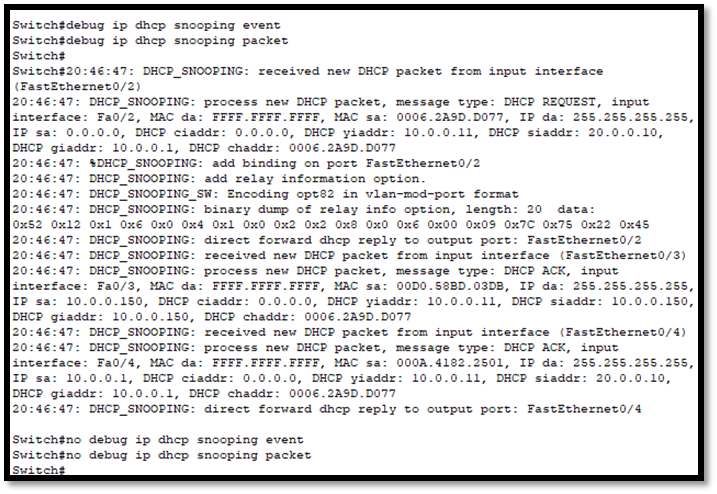

Depuración

Por último, vemos cómo depurar los mensajes de DHCP para poder detectar errores de configuración.

Para depurar paquetes y eventos de vigilancia DHCP, se utilizan los comandos ‘debug ip dhcp snooping event’ y ‘debug ip dhcp snooping package‘ en modo ejecutivo privilegiado. Para deshabilitar la depuración, use la palabra clave ‘no‘ antes de los mismos comandos.

Con esto ya estaría terminada la práctica avanzada de packet tracert de forma correcta.